坑

前排提示坑… 由于这个模拟器本身是为了越狱开发的,所以在非越狱的情况下有些奇怪的问题。

这里的方法我已经测试过了,请一定要按照我的步骤来做~ 文件我也会提供的

庆祝博客搬家 主题改版 嘿嘿

我签名过的模拟器 整理以下 转载注明出处!!!

必须用safari浏览器打开这个链接 然后点下面地址里面的安装就行了

其实对于签名这块我了解的也比较少,但是通过这段时间的学习,我发现ipa的签名主要分两个部分也就_CodeSignature这个文件夹和embedded.mobileprovision**这个文件

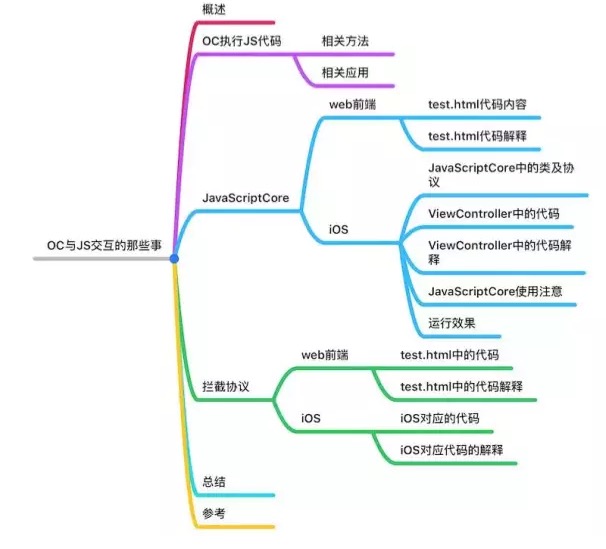

iOS原生应用和web页面的交互大致上有这几种方法iOS7之后的JavaScriptCore、拦截协议、第三方框架WebViewJavaScriptBridge、iOS8之后的WKWebView在这里主要讲解JavaScriptCore和拦截协议这两种办法。WebViewJavaScriptBridge是基于拦截协议进行的封装。学习成本相对JavaScriptCore较高,使用也不如JavaScriptCore方便本文不做叙述。WKWebView是iOS8之后推出的,还没有成为主流使用,所以本篇文章也不做详细叙述。

Step1 : 解压IPA

unzip MYAPP.ipa

Step2: 删除旧的代码签名

rm -rf Payload/ MYAPP.app/CodeSignature

Step3: 更换证书

cp MyEnterprise.mobileprovision Payload/ MYAPP.app/embedded.mobileprovision

Step4: 重签名

/usr/bin/codesign -f -s “iPhone Distribution: YourCompanyName” –resource-rules Payload/ MYAPP.app/ResourceRules.plist Payload/ MYAPP.app

Step 5: 重新打包,生成新的ipa

zip -r New MYAPP.ipa Payload

说明:MYAPP.ipa ——–要重签名的ipa,MyEnterprise.mobileprovision ————— 要用来签名的provision文件,YourCompanyName————–指该签名对应的证书的名字,这个可以在keychain中找到。

在step4时有可能会报错:object file format unrecognized, invalid, or unsuitable

解决方法:

1)首先查看/usr/bin目录下是否存在codesign_allocate程序,如果存在,执行改名操作。 如果不存在,直接执行第二步

sudo mv /usr/bin/codesign_allocate /usr/bin/codesign_allocate_old

2)将xcode目录下的codesign_allocate做一个软链接

sudo ln -s /Developer/Platforms/iPhoneOS.platform/Developer/usr/bin/codesign_allocate /usr/bin

继上一篇文章,也就是RSA加密之后,我又开始坑AES加密了,虽然这个比RSA稍微简单,但是难免碰到坑,最常见的就是3个平台加出来的数据不一样。

又是历时一天的坑啊。

三种不同的代码加密的数据都不同。

经过这一天的百度,我明白了很多名字。

我先来描述一下问题,.NET是我们的服务端,我们只用的是 Rijndael C#自带的类 资料(我这里提供了一个大家可以戳过去)比较多。大家随便百度一下应该就能知道了。

Android使用的是自带的security类。资料

iOS使用的是CommonCryptor类(自带的不需要第三方类库)。这个稍后我会详解并且附上我的类的

首先最近我们在做一个APP 但是我们数据交互都是明文的=- = 这咋办勒,傻子也知道加密一下咯。可是加密也有问题 对称加密的话,人家破解你的应用就能知道了。所以用到了非对称加密并且每个APP生成不同的RSA密钥对。

实现再iOS上面实现RSA加密并不难,因为iOS中有openssl 和 系统自带的 security.framework。我这里选择了openSSL 因为我比较懒 =- = 发现别人已经写好了 直接就用了呗。security.framework其实也不错的,就是我还不知道咋用。